Linux系统如何查看系统启动时间和运行时间

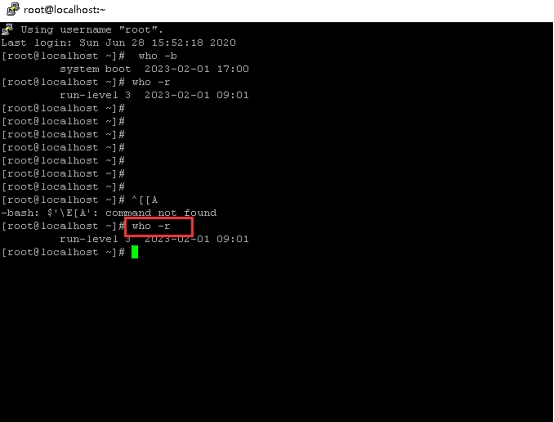

1.输入`who -b`查看最后一次系统启动的时间,下面显示的就是时间日期。

2.输入`who -r` 查看当前系统运行时间。

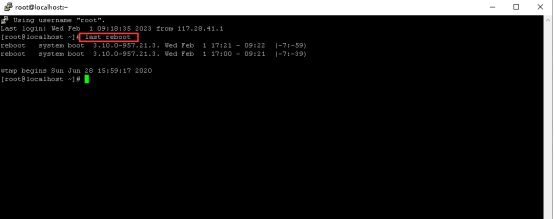

3.输入`last reboot`可以查看系统历史启动的时间。

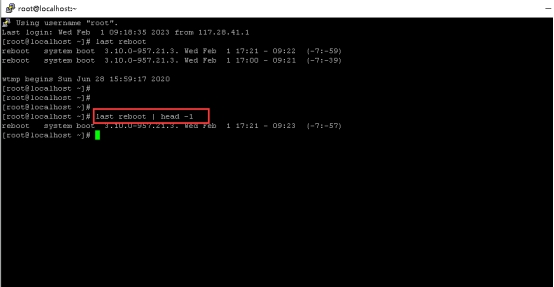

4.如果只需要查看最后一次系统启动的时间可以输入`last reboot | head -1`进行查看。

Debian配置系统中文语言及环境

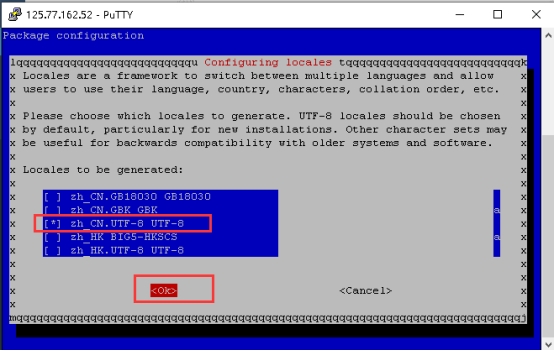

1.输入`dpkg-reconfigure locales`配置语言环境。

2.安装的语言环境,找到“zh_CN.UTF-8 UTF-8”然后按下“空格键”进行选择前面带星号(*)即被选中,选择好后在点“ok”即可进入下一步。

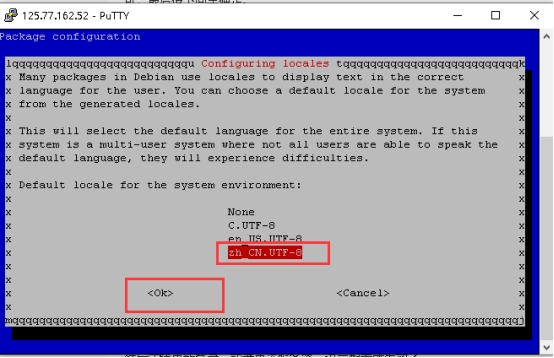

3.然后就是默认语言设置,选择刚刚安装的“zh_CN.UTF-8 ”语言,然后选择“ok”回车确认即可。

5.然后重新连接机器,这时候语言就变成中文的了。

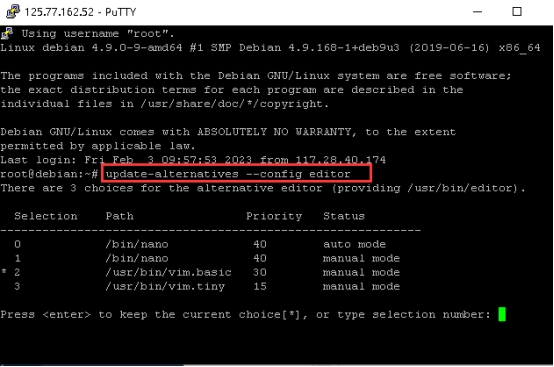

Debian系统如何修改默认编辑器

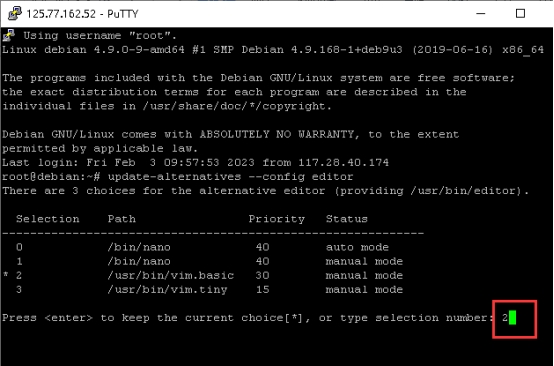

1.Debian系统终端下默认编辑器为nano,您如果需要修改编辑器为vim可以输入`update-alternatives --config editor`进行修改。

2.然后选择需要的vim编辑器即可,vim.tiny与vim.basic的区别是vim.basic为完全版的vim,而vim.tiny为简化版,功能上有所区别。这边选择的是“vim.basic”,输入对应的编号即可。

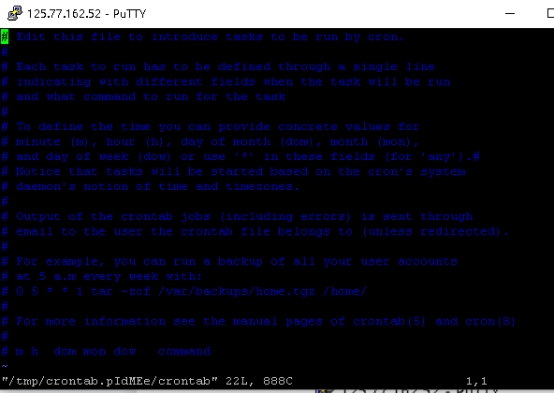

3.修改后输入`crontab -e`打开的就是vim编辑器了。

国内机器Debian9升级Debian10操作步骤

1.将apt软件源切换为国内软件源,加快软件源访问速度

```

wget https://ghproxy.com/https://raw.githubusercontent.com/oooldking/script/master/superupdate.sh

```

将软件源更换为国内节点,执行命令

```

bash superupdate.sh cn

```

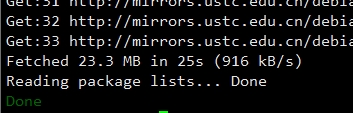

提示Done 说明已经配置完成

2.升级 Debian 9 现有的软件包

```

apt update && apt upgrade -y

```

3.修改软件包存储库文件` /etc/sources.list`

接下来的步骤是修改软件包存储库文件/etc/sources.list,你需要用文本Buster替换Stretch。

但是,在你更改任何东西前,确保如下创建一个sources.list文件的备份:

```

cp /etc/apt/sources.list /etc/apt/sources.list.bak

```

现在使用下面的sed命令来在软件包存储库文件中使用buster替换stretch,示例如下显示:

```

sed -i 's/stretch/buster/g' /etc/apt/sources.list

```

修改后,你需要如下更新软件包存储库索引

```

apt update

```

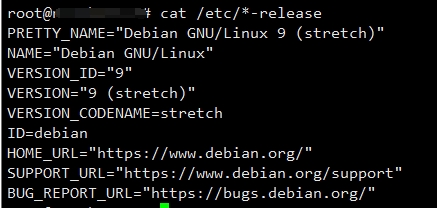

在开始升级你现有的 Debian 操作系统前,让我们使用下面的命令验证当前版本

```

cat /etc/*-release

```

4.从 Debian 9 升级到 Debian 10

你做完所有的更改后,是时候从 Debian 9 升级到 Debian 10 了。但是在这之前,再次如下确保更新你的软件包:

```

apt update && apt upgrade -y

```

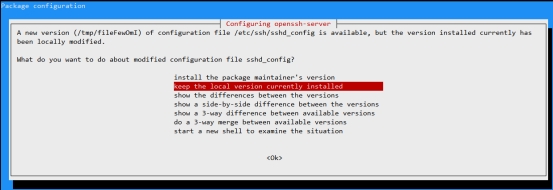

执行过程中会弹出提示“ Restart services during package upgrades without asking?”(在软件包升级过程中不经询问就重新启动服务?)

有出现弹窗确认的话,默认按回车即可

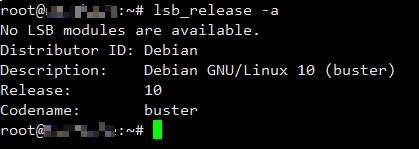

查看当前版本信息

```

lsb_release -a

```

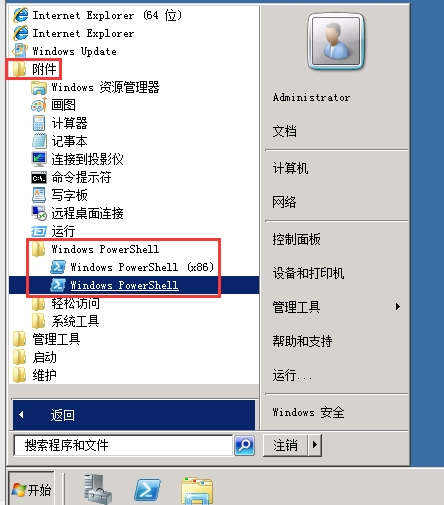

Windows2008使用PowerShell获取终端历史命令记录

1.打开“开始”菜单,找到PowerShell工具

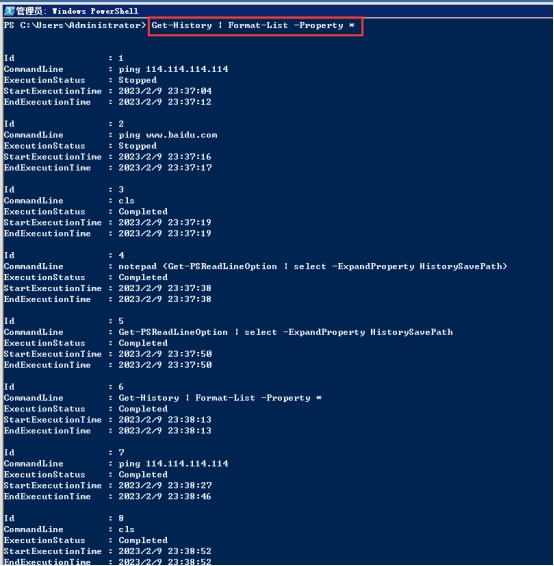

2.打开PowerShell,执行以下命令

查看当前终端所执行过的历史命令记录,`Get-History | Format-List -Property *`

Windows10如何删除windows.edb释放c盘空间

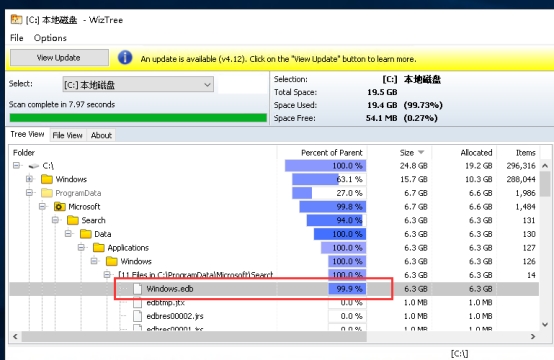

1.通过WizTree工具查看Windows.edb占用空间太大,导致C盘空间不足

文件路径

C:\ProgramData\Microsoft\Search\Data\Applications\Windows\Windows.edb

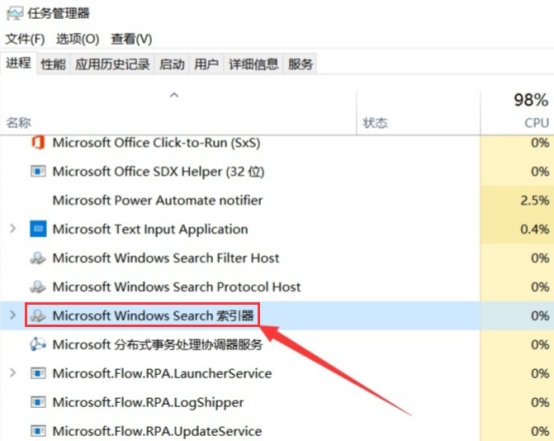

2.强行终止 SearchIndexer.exe 进程

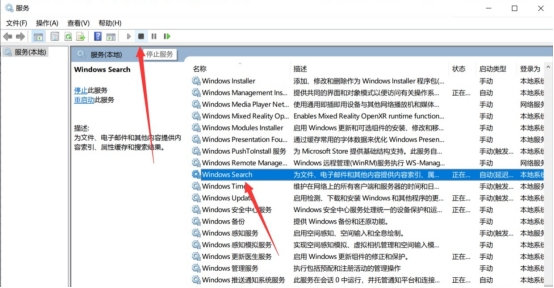

3.停止Windows Search服务并禁用

4.删除Windows.edb文件

打开路径:C:\ProgramData\Microsoft\Search\Data\Applications\Windows

删除Windows.edb文件

Debian9通过xargs命令在多个文件中查找字符串

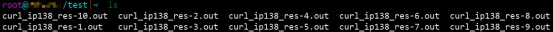

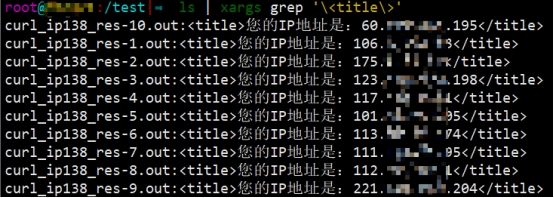

1.当前目录下有多个文本文件,在这些文件中搜索指定的字符串信息并输出

2.通过xagrs命令将ls输出的文件信息,作为grep需要查询的对象

```

ls | xargs grep '\'

```

Windows XP系统如何合并磁盘

在windows XP系统中如何合并磁盘呢?本文给出详细说明。

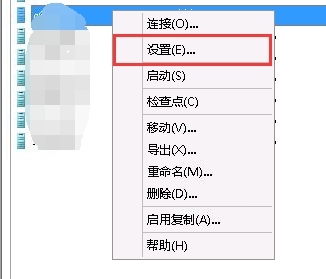

1.确保机器是关机状态。在母机中右键机器-设置,打开相应机器的设置界面

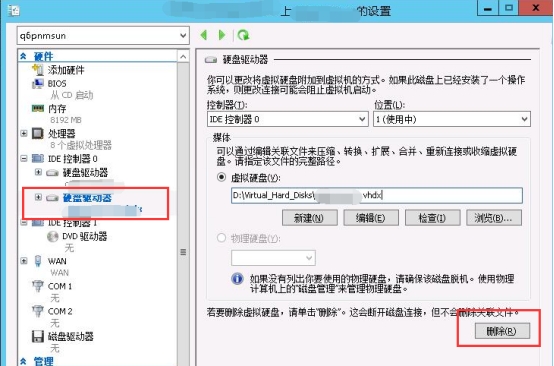

2.在打开的界面中,选中第二个硬盘驱动器后,点删除

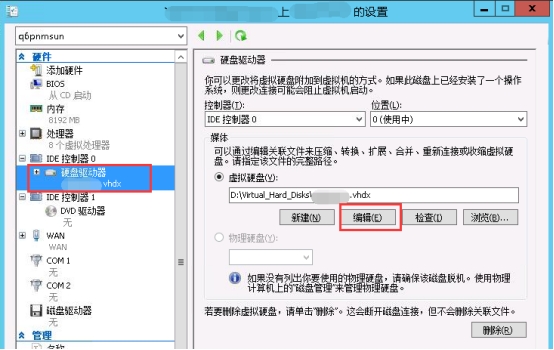

3.选中第一个磁盘后,点编辑

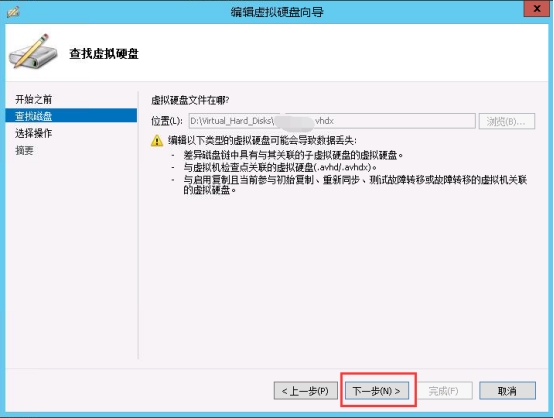

4.在弹出的界面中点击下一步

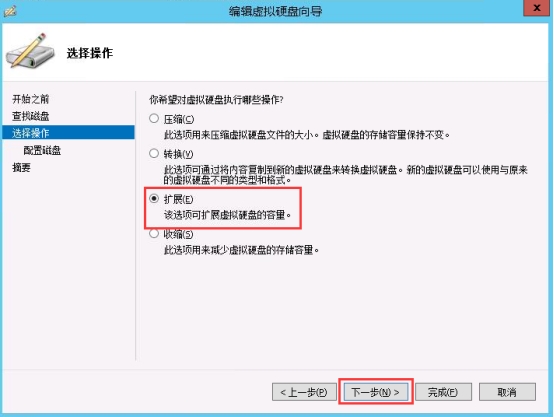

5.选中扩展之后,点击下一步

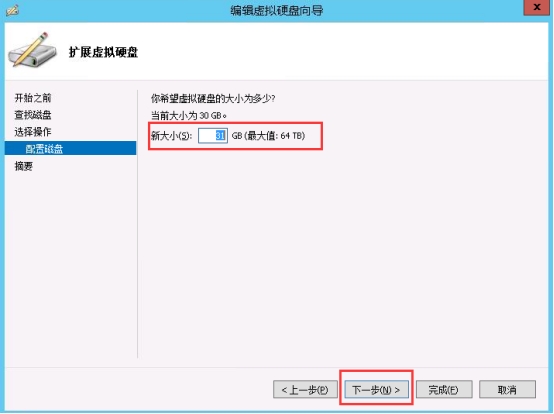

6.根据之前第二块磁盘的容量填入磁盘新大小,点击下一步后完成并应用设置

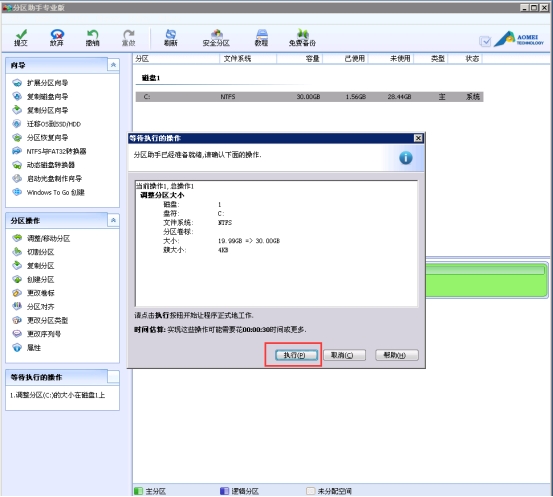

7.开机后,下载或者传入硬盘分区工具,这边使用分区助手PartAssist

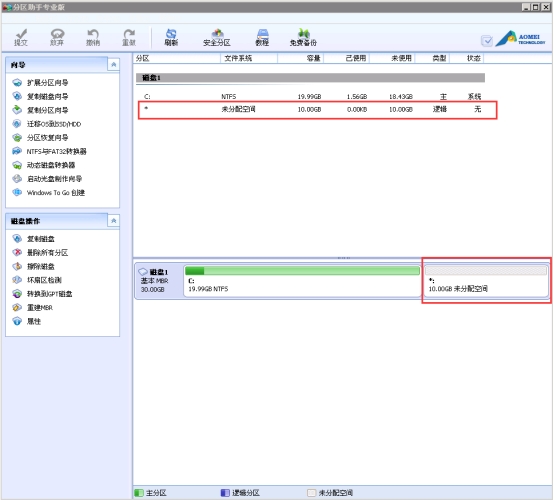

8.打开软件,可以看到目前刚刚添加的未使用的磁盘空间

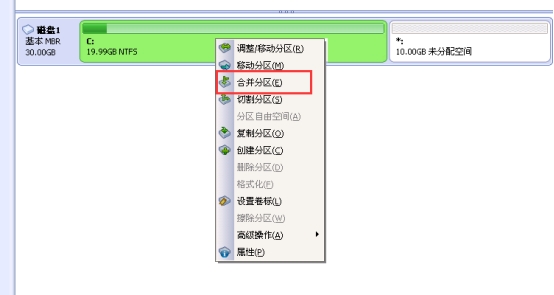

9.右键C盘,点击合并分区

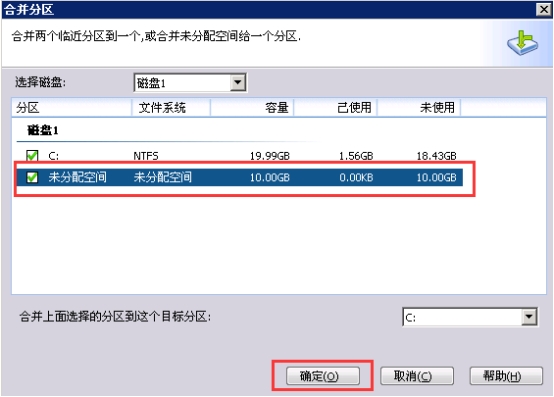

10.在勾选未分配的空间,点击确定

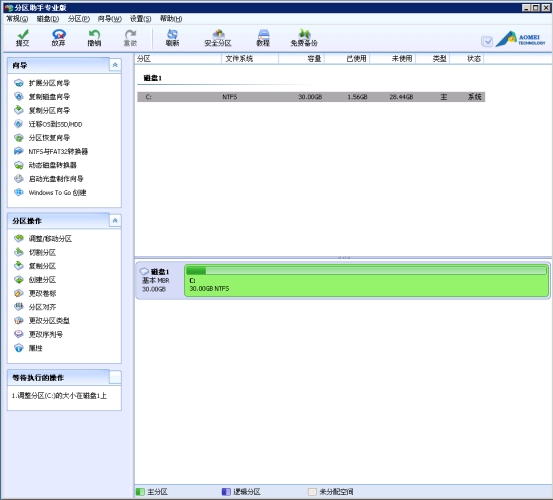

11.可以看到磁盘已经合并完成了,磁盘空间大小发生了变化

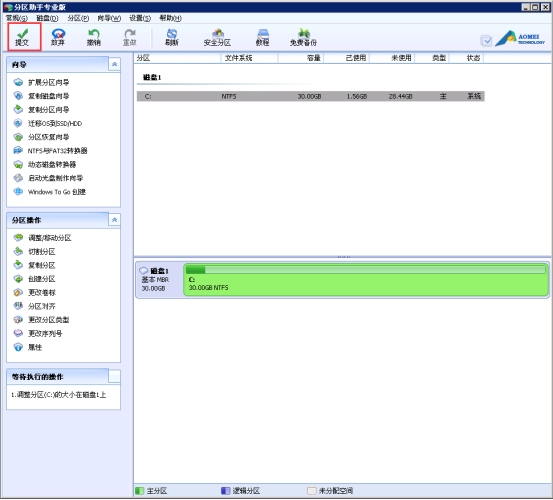

12.提交更改,点击左上角的提交,使刚刚的操作生效

13.点击执行并确定

****说明****:此教程也适用于windows2003

Centos7.6如何用tracepath命令进行路由跟踪

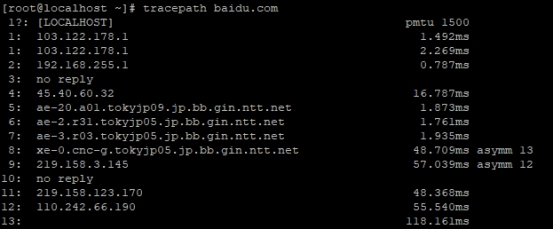

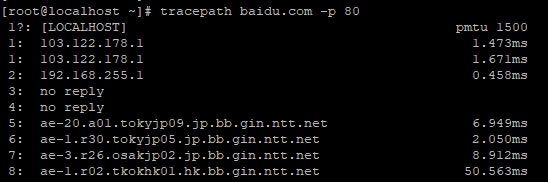

Centos7.6如何用tracepath命令进行路由跟踪呢?本文给出详细说明。

1.对目标地址进行路由跟踪,`tracepath 目标地址`

2.对目标地址的端口进行路由跟踪,`tracepath 目标地址 -p 端口号`

Centos7.6如何用whoami命令显示当前用户名称

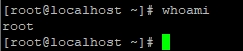

Centos7.6如何用whoami命令显示当前用户名称呢?本文给出详细说明。

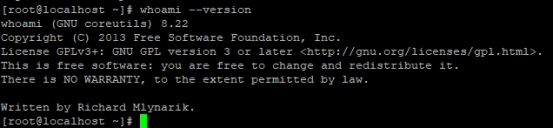

1.显示当前用户名称,`whoami`

2.显示当前命令版本,`whoami --version`